Introduction à la structure cryptographique

La structure cryptographique fournit un magasin d'algorithmes et de bibliothèques PKCS #11 commun pour traiter les exigences en matière de cryptographie. Les bibliothèques PKCS #11 sont implémentées conformément au standard Cryptoki (Cryptographic Token Interface, interface de jetons cryptographiques) pour la bibliothèque PKCS #11 de RSA Security Inc.

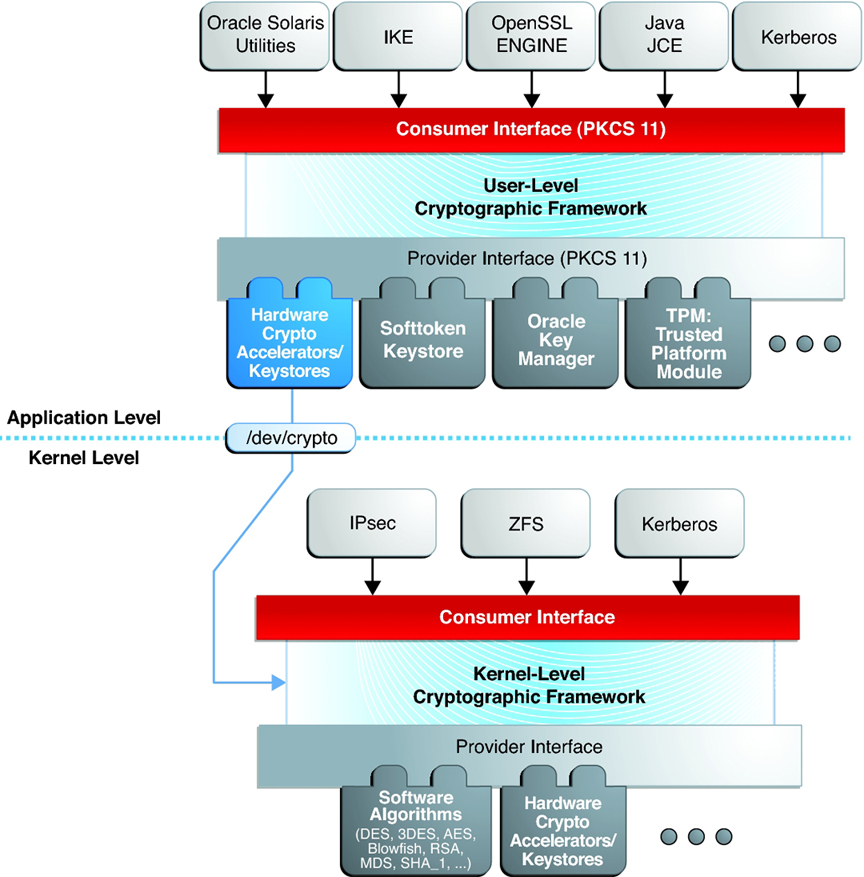

Figure 1-1 Niveaux de structure cryptographique

Au niveau du noyau, la structure gère actuellement les exigences en matière de cryptographie pour ZFS, Kerberos et IPsec, ainsi que des matériels. Les consommateurs au niveau utilisateur incluent le moteur OpenSSL, JCE (extensions cryptographiques Java), libsasl et le protocole IKE (Internet Key Protocol). Le proxy SSL du noyau (kssl) utilise la structure cryptographique. Pour plus d'informations, reportez-vous à la section Le proxy SSL au niveau du noyau chiffre les communications des serveurs Web du manuel Sécurisation du réseau dans Oracle Solaris 11.2 et à la page de manuel ksslcfg(1M).

La loi sur les exportations aux Etats-Unis exige que les interfaces cryptographiques ouvertes soient utilisées sous licence. La structure cryptographique est conforme à la loi en vigueur en exigeant que les fournisseurs cryptographiques du noyau et PKCS 11 s'identifient. Pour plus d'informations, reportez-vous aux informations relatives à la commande elfsign dans Commandes au niveau de l'utilisateur dans la structure cryptographique

-

Plug-ins au niveau de l'utilisateur : objets partagés qui fournissent des services en utilisant les bibliothèques PKCS #11, telles que /var/user/$USER/pkcs11_softtoken.so.1.

-

Plug-ins au niveau du noyau : modules de noyau qui fournissent l'implémentation d'algorithmes cryptographiques dans les logiciels, tels qu'AES.

De nombreux algorithmes de la structure sont optimisés pour les architectures x86 avec le jeu d'instructions SSE2 et pour le matériel SPARC. Pour les optimisations de la série T, reportez-vous à Structure cryptographique et serveurs de série SPARC T.

-

Plug-ins matériels : pilotes de périphériques et leurs accélérateurs matériels associés. Les puces Niagara et les pilotes de périphériques Oracle ncp et n2cp en sont des exemples. Un accélérateur matériel décharge le système d'exploitation de fonctions cryptographiques coûteuses. La carte Sun Crypto Accelerator 6000 en est un exemple.

La structure permet aux fournisseurs de services cryptographiques de voir leurs services utilisés par de nombreux consommateurs dans Oracle Solaris. Les fournisseurs sont également appelés des plug-ins. La structure prend en charge trois types de plug-ins :

La structure implémente une interface standard, la bibliothèque PKCS #11, v2.20, révision 3, pour les fournisseurs au niveau de l'utilisateur. La bibliothèque peut être utilisée par des applications tierces pour atteindre les fournisseurs. Des tiers peuvent également ajouter à la structure des bibliothèques signées, des modules d'algorithme de noyau signés et des pilotes de périphériques signés. Ces plug-ins sont ajoutés lorsque Image Packaging System (IPS) installe le logiciel tiers. Pour visualiser un diagramme des principaux composants de la structure, reportez-vous à la Figure 1–1.